|

계속되는 변종 악성코드, ‘지난번 그 녀석이 아니다’ AhnLab 콘텐츠기획팀 l 2021-08-18

크립봇(CryptBot) 악성코드 등 상용 소프트웨어로 위장해 다운로드를 유도하는 방식으로 유포되는 악성코드가 크고 작은 변형을 만들어가며 활발히 유포 중이다. 크립봇 악성코드는 기존 7z SFX에서 MS IExpress 외형으로 변경되었으며 일반적인 방법으로 압축 해제가 불가능하도록 트릭을 적용했다.

이번 글에서는 크립봇 악성코드의 외형적인 변화에 대해 소개한다.

기존 크립봇 악성코드는 7z SFX 방식으로 유포되었다. 실행 시 내부 파일들이 Temp 경로에 생성된 디렉토리에 드롭된 후 BAT 스크립트 파일을 실행하는 구조이다. 그리고, 최근의 샘플들은 패킹 방식이 변형되어 유포되고 있다.

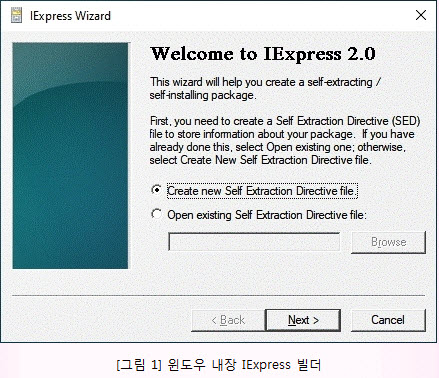

새로 변경된 패킹 방식은 MS IExpress 방식이다. 이는 윈도우 운영체제에 기본으로 설치되어 있는 실행압축 패키지 제작 도구를 통해 빌드한 파일이다.

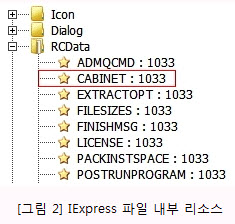

IExpress로 빌드된 파일은 기본적으로 파일 내부 RCData 리소스의 CABINET 파일을 압축 해제하여 드롭 후, 제작 시 설정에 따라 특정 파일 혹은 명령어를 실행할 수 있다.

크립봇 악성코드는 해당 패킹 방식에 간단한 트릭을 적용하여 일반적인 방식으로 내부 파일을 풀지 못하도록 했다. 이전 7z SFX 방식에서도 압축 툴로 내부 파일을 풀 수 없었는데 동일한 기능을 구현한 것이다.

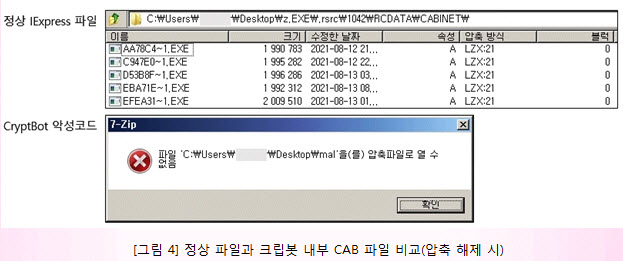

현재 유포 중인 CryptBot 샘플의 내부 캐비닛(CAB) 파일을 보면, [그림 3]과 같이 파일 시그니처 이후 쓰레기 값이 삽입되어 있는 것을 확인할 수 있다.

해당 위치에 NULL이 아닌 다른 값이 존재하면 압축 툴은 해당 파일을 CAB 파일로 인식하지 못하기 때문에 압축 해제가 불가능하다.

하지만 윈도우 내장 툴의 경우 해당 부분을 검사하지 않기 때문에 정상적으로 압축 해제가 가능하여 실행에는 문제가 되지 않는다. 이러한 트릭은 분석 방해 목적 및 AV 제품의 압축파일 검사 기능을 우회하기 위한 것으로 추정된다.

이후 동작은 기존 크립봇과 동일하다. 드롭 파일 중 BAT 파일이 실행되면 Autoit 바이너리를 생성 후 난독화된 Autoit 스크립트를 실행한다. 해당 스크립트는 암호화된 크립봇 악성코드 바이너리 파일을 복호화한 뒤 메모리에 인젝션하여 실행한다.

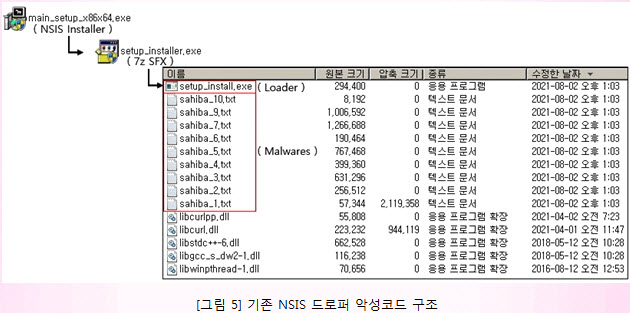

크립봇과 동일한 방식으로 유포되는 NSIS 드로퍼 악성코드 또한 최근 주목할 만한 변형이 발생하였다. 해당 악성코드는 NSIS Installer 내부 7z SFX 파일이 다수의 악성코드와 이를 실행하는 기능의 로더(Loader, Aspack 패킹)를 드롭 후 실행하는 구조였다

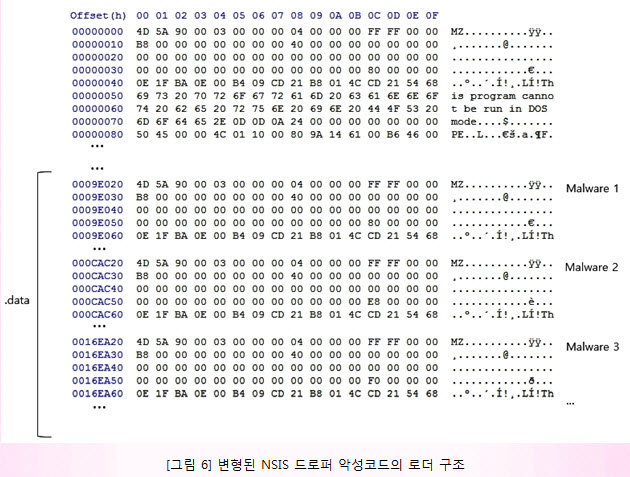

최근 변형된 샘플은 로더의 외형이 MingW로 빌드된 패킹으로 변경되었으며, 더 이상 7z SFX가 악성코드 파일들을 드롭하지 않고 로더 내부 ‘데이터(Data)’ 섹션에 악성코드 파일들이 삽입되었다.

로더는 실행 시 자신의 데이터 섹션 영역의 실행 파일(PE)들을 랜덤 파일명으로 드롭 후 실행한다. 즉, 로더가 드로퍼(Dropper) 역할까지 수행하는 것이다. 때문에 일반적인 툴로는 내부 악성코드 파일을 확인할 수 없게 되었으며, 이 또한 AV 제품의 압축파일 진단 기능을 우회하기 위함으로 추정하고 있다. 로더는 드롭된 악성코드를 모두 실행한 후 공격자 서버(C2)로 관련 정보를 전송한다.

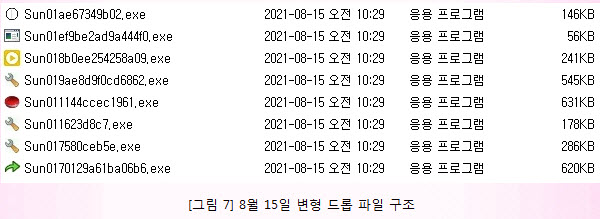

참고로, 8월 15일 오전에도 해당 악성코드의 실행 방식에 변화가 있는 것으로 확인됐다. 이전과 유사하게 상위 7z SFX로 인해 악성코드가 드롭되지만 파일명의 확장자는 변조되지 않은 exe 형태이다. 드롭 시 파일명 형식은 [그림 7]과 같이 샘플 생성 날짜에 따라 파일명에 해당 요일이 명시된다.

이처럼 공격자는 활발하게 변형을 만들어가며 악성코드를 유포 중이기 때문에 사용자들은 각별히 주의를 기울여야 한다. 연관 ASEC 블로그 포스팅을 참고하여 웹 서핑 시 파일 다운로드 목적의 악성코드 유포 페이지를 주의해야 한다. 또한, 소프트웨어의 경우 공식 배포처에서 다운로드 받을 것을 권장한다.

보다 자세한 사항은 ASEC 블로그를 통해 확인할 수 있다. |

'<정보 및 지식> > ◈ 컴퓨터 & IT' 카테고리의 다른 글

| 골드바 매매 계약서? 악성코드 주의하세요 (0) | 2021.08.28 |

|---|---|

| 늘어나는 자율주행차 보안 문제는 없나? (0) | 2021.08.27 |

| 브라우저에 저장된 비밀번호 관리하는 방법 (0) | 2021.08.19 |

| 블루크랩 랜섬웨어 유포 중단, 이유는? (0) | 2021.08.14 |

| 디지털 헬스케어, 어디까지 왔을까 (0) | 2021.08.13 |