|

골드바 매매 계약서? 악성코드 주의하세요 AhnLab ASEC 분석팀 l 2021-08-25

ASEC 분석팀은 최근 ‘수출용 골드바 매매 계약서’로 위장한 악성 워드 문서가 유포되는 것을 확인했다. 이번 글에서는 해당 워드 문서를 통해 어떤식으로 공격이 전개되는지 살펴본다.

유포된 문서의 원본은 문서 제목과 본문 내용을 볼 때, 과거에 작성되었고 이를 최근에 수정해 유포한 것으로 추정된다.

● 문서 제목: 1MT 거래조건-20140428 .doc ● 문서 정보: - 마지막으로 인쇄한 날짜 – 2014년 4월 20일 - 마지막으로 수정한 날짜 – 2021년 8월 14일

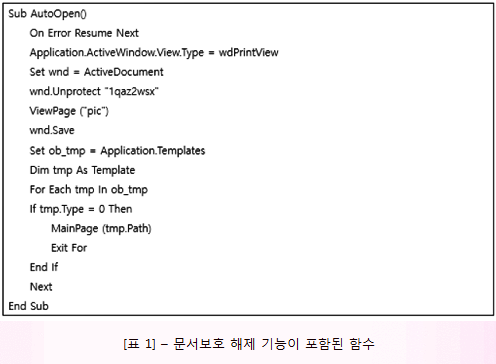

해당 문서는 문서보호가 설정된 상태로, 내부 악성 매크로가 실행되면 보호해제 후 공격자가 삽입해둔 그림을 제거해 본문 내용이 보여지도록 한다.

주목할 점은 해당 문서보호를 해제하는 비밀번호가 이전 ASEC블로그를 통해 공유했던 ‘대북본문 내용의 악성 워드문서’에서 사용된 비밀번호와 동일하다는 것이다. 또한 해당 워드 문서는 해외 트위터 게시글에서 Kimsuky 관련 APT악성코드로 언급된 바 있다.

● 대북본문 내용의 악성워드와 동일한 문서보호 해제 비밀번호: 1qaz2wsx

이 악성 문서는 특정 경로에 악성 URL로 접근하도록 하는 XML을 생성해 wscript.exe로 실행시킨다. 이후 아래 URL에 접속해 추가 악성 행위를 수행할 것으로 보인다. 다만, 현재 해당 네트워크가 비활성화되어 있어 추가적인 확인은 어렵다.

● XML생성 경로: c:\Users\[사용자명]\AppData\Roaming\Microsoft\Templates\1589989024.xml

● 연결 URL: hxxp://regedit.onlinewebshop[.]net/hosteste/rownload/list.php?query=1

해당 공격으로 인한 피해를 예방하려면 다른 공격들과 같이 기본 보안수칙을 지키는 것이 굉장히 중요하다. 출처가 불분명한 문서파일은 열람을 자제해야 하며, V3제품을 항상 최신 버전으로 업데이트해 사용해야 한다.

보다 자세한 사항은 ASEC 블로그를 통해 확인할 수 있다. |

'<정보 및 지식> > ◈ 컴퓨터 & IT' 카테고리의 다른 글

| 웹캠 해킹 예방법 6가지 알아보기 (0) | 2021.09.04 |

|---|---|

| 레트로를 넘어 뉴트로 감성, IT 제품도 통했다! (0) | 2021.09.03 |

| 늘어나는 자율주행차 보안 문제는 없나? (0) | 2021.08.27 |

| 계속되는 변종 악성코드, '지난번 그 녀석이 아니다' (0) | 2021.08.20 |

| 브라우저에 저장된 비밀번호 관리하는 방법 (0) | 2021.08.19 |