|

포털 사이트 계정 정보 노리는 피싱 메일 주의 AhnLab ASEC 분석팀 l 2021-10-06

피싱 메일은 악성코드 유포에 많이 사용되고 있는 방법 중 하나로, 그간 시큐리티레터를 통해서도 다양한 종류의 공격을 다룬 바 있다. ASEC은 최근, 포털 사이트 ‘다음(Daum)’ 사용자 계정 정보 유출을 목적으로 하는 피싱 메일을 확인하여 이를 소개하고자 한다.

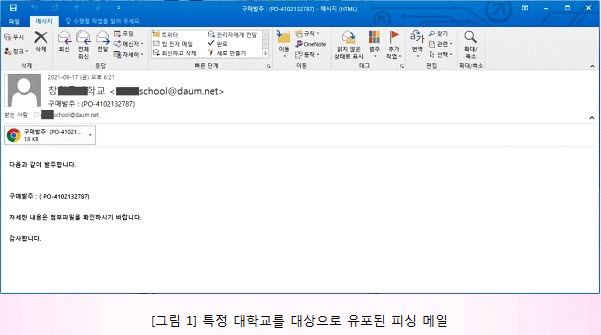

해당 메일은 [그림1]과 같이 특정 대학교를 수신 및 발신 대상으로 설정하여 유포되었다. 이를 볼 때, 특정 대상의 계정 정보를 수집할 목적으로 작성된 것으로 추정된다.

구매발주 관련 내용 확인을 위한 메일로 속여 사용자들이 첨부된 HTML을 실행하여 다음(Daum) 계정 정보를 입력하도록 유도한다. [그림 2]의 좌측 화면은 첨부된 HTML 스크립트 실행 시 확인되는 페이지다. 정상 페이지인 우측 화면과 비교했을 때 차이가 있지만, 사전에 의심하지 않은 채로 스크립트를 실행할 경우 정상 페이지로 오해할 수 있다.

사용자 ID와 패스워드 입력 후 로그인 버튼을 클릭하면, 사용자 정보는 특정 주소로 유출된다. 유출된 ID와 패스워드들은 공격자가 구축해둔 서버에 접속 국가 및 접속 시간 정보와 함께 저장된다.

• 정보 유출 URL: hxxps://bo***ken**[.]com/start/startup/setup/dkuboinsd.php • 수집된 정보 업로드 URL: hxxps://bo***ken**[.]com/start/startup/setup/name.txt

사용자들은 발신인이 의심되지 않는 경우에도 이메일 첨부파일 혹은 본문 URL 접속에 각별한 주의를 기울여야 한다. 또한 V3를 최신 버전으로 업데이트하여 악성코드의 감염을 사전에 차단할 수 있도록 해야한다.

보다 자세한 사항은 ASEC 블로그를 통해 확인할 수 있다. |

'<정보 및 지식> > ◈ 컴퓨터 & IT' 카테고리의 다른 글

| 출근도 행사도 가상세계서...메타버스가 뭐길래? (0) | 2021.10.15 |

|---|---|

| 화이트 해커, 그들은 누구인가? (0) | 2021.10.09 |

| 나도 모르게 시스템을 조종하는 VNC 악성코드 (0) | 2021.10.02 |

| 필요하면 울리는 국민비서 구삐에 대해 알아보기! (0) | 2021.10.01 |

| 갈수록 교묘해지는 피싱 메일의 트릭 (0) | 2021.09.18 |